三、 威脅

是屬於一種外部事件或狀態,對於基本要素會產生破壞,在此節僅針對其特性做一些基本敘述,於後面風險分析的章節會有更詳細的說明。威脅會隨著時間、技術及社會造成變化,並非一成不變的,更準確地說,資訊安全管理系統就是在管理如何因應這些威脅,降低這些威脅對資訊安全造成的衝擊和影響。各大風險管理的組織及顧問都會定期發布相關威脅的變化,iThome定期會舉辦資訊安全大會,早期這個大會主要是資訊安全產品發布的會議,近期發生一些變化,大會目前主要討論資訊安全趨勢及威脅變化的情況,每年都會針對當年度所發生的事件進行統計,並分析預測下一年度所需要面對的威脅,就這些年來所做的預測及分析,相對來說都能準確地看到威脅的趨勢,對於資訊安全能夠提早針對威脅作出應對措施,降低組織的風險是非常重要的。因為威脅具有變化性,在此針對一些特定威脅進行敘述,期待能從這些基本敘述中讓大家先行了解威脅的特性。

(一) 駭客:不意外的威脅第一位應該是駭客。從資訊開始發展以來,駭客是伴隨著資訊一起成長的,有些時候甚至超越資訊本身,早期的駭客以成名或宣揚理念為主,所製造的病毒以破壞性著稱,例如:紅色警戒(Code Red)造成數以百萬計的電腦無法運作。隨著時代轉變,現今的駭客以營利為主,所製造的病毒以封鎖資訊為主,如果受駭組織肯付錢,可以解除其封鎖,例如勒索病毒加密檔案。

(二) 內部破壞及攻擊:最堅固的堡壘通常是從內部開始破壞的,就如同前面基本因素的分析,就算做好各項防範措施,如果是內部人員將可輕易繞過這些措施,對所要保護的目標造成損失。

(三) 第三方及供應鏈:在複雜的因素下,各個組織均專注於本身的業務,大量運用委外或供應鏈的模式節省了自身人力及相關專業性的負荷,但這些委外的第三方或者是供應鏈本身就是一種威脅。曾發生過半導體工廠資訊安全事件,其威脅就是來自於委外廠商;另外雲端也是另一種委外模式,雲端的威脅也是一種新的模式。

(四) 法令遵循:不知道是為了保護人民,還是執政者發現資訊安全對政治有一定的影響力,各國政府不約而同對資訊安全相關法令日趨嚴謹;對組織與企業來看,威脅又增加一項是有關違反法令要求後要面對的行政處罰。資料外洩的案例層出不窮,這項威脅有與日俱增的趨勢。

(五) 技術:資訊技術進步也會被視為一種威脅。近期大數據及AI技術有長足的進展,水能載舟亦能覆舟,這些進展也可被利用來破壞資訊安全,AI被駭客應用在入侵方面的案例已經有相當程度展現。

前面提到的威脅並不是全部,也非想要對所謂的威脅進行分類整理,只是做一個基本的介紹。因為威脅才是整個管理系統需要面對的,利用各種分析的方法去決定如何防範威脅的發生,我想這是資訊安全最重要的事情。

貳、 相關標準介紹

本章節的內容是與資訊安全管理系統有關的ISO組織及標準。ISO組織針對資訊安全管理方面開發了一系列的標準,因為在國內認知上的關係,通常只參考一部分標準,事實上與資訊安全管理系統相關的標準可運用在主條文及各個控制項的執行參考依據。在此簡單介紹一下在ISO組織中在資訊安全方面的工作小組及相關標準,讓大家能夠了解它的架構及關連性,當有需要時可以拿來運用。

一、 組織

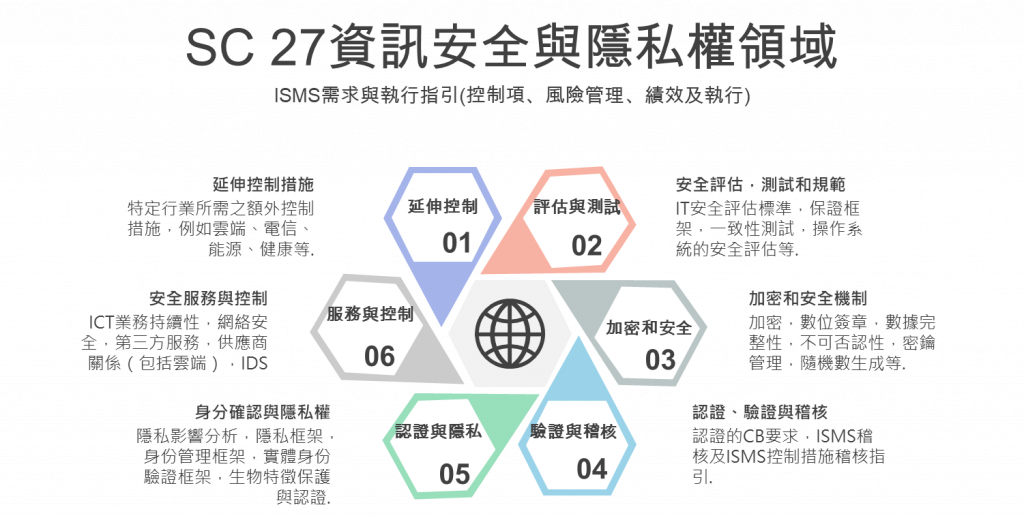

ISO/IEC JTC 1/SC 27是負責開發訂定保護資訊和資訊通信技術的標準。包括解決安全性和隱私權方面的一般性方法、技術和指引,例如:資訊安全需求、資訊安全管理、加密及其他安全機制、資訊安全文件化管理、資訊安全管理系統稽核審查及認證、安全評估標準及方法,該組織設置五個工作小組,分別制定不同領域之標準,分配如下:

(一) WG 1:負責開發和維護資訊安全管理系統相關的標準及指引,主要負責項目為:

(二) WG 2:負責開發和維護資訊通信技術系統有關密碼學及安全機制相關的標準及指引,項目如下:

(三) WG 3:負責開發和維護IT安全規範、IT系統、組件和產品的評估、測試和認證的標準(包括對網際網絡、分散式系統、關聯的應用程序服務、生物識別等的考量)。

(四) WG 4:負責開發和維護與資訊通信系統安全控制和服務相關的標準,並將其應用於資訊系統中的產品和系統,以及此類產品和系統的生命週期中的安全性。這些標準支持ISO/IEC 27001中定義的控制目標和控制的實施。

(五) WG 5:負責開發和維護有關身份識別管理、生物識別和個人資料保護的安全方面的標準和指引。

二、 標準

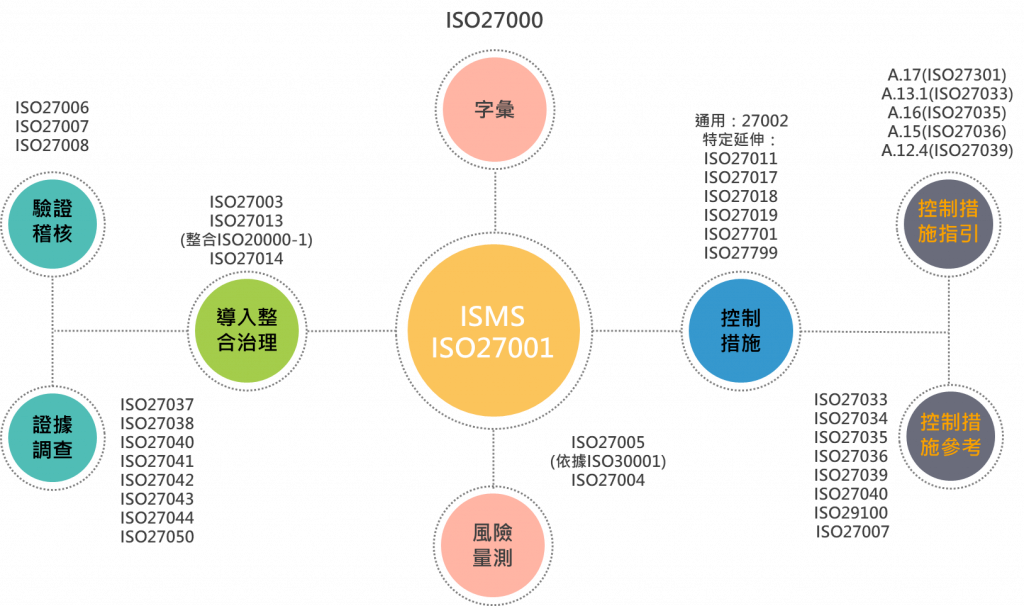

各個工作小組間所制定的標準互相具有關聯性,以ISO 27001為主的關聯性如下:

(一) 資訊安全管理系統ISO 27001、治理ISO 27014、字彙ISO 27000

(二) 控制措施:通用ISO 27702、延伸 (ISO 27011、ISO 27017、ISO 27018、ISO 27019、ISO 27701、ISO 27799)

(三) 風險管理:ISO 27005 (參考ISO 31000)

(四) 量測:ISO 27004

(五) 驗證稽核:ISO 27006、ISO 27007、ISO 27008

(六) 控制措施指引:A.17 (ISO 27301)、A.13.1 (ISO 27033)、A.16 (ISO 27035)、A.15 (ISO 27036)、A.12.4 (ISO 27039)。

(七) 導入及整合:ISO 27003、ISO 27013 (整合ISO 20000-1)

(八) 控制措施參考:ISO 27033、ISO 27034、ISO 27035、ISO 27036、ISO 27039、ISO 27040、ISO 29100、 ISO 27007

(九) 調查證據:ISO 27037、ISO 27038、ISO 27040、ISO 27041、ISO 27042、ISO 27043、ISO 27044、ISO 27050。

由上面這些標準或指引可以看出來資訊安全本身就是一個複雜的系統,牽涉到的因素有非常多種類,SC 27在多年的努力下,想要建構一個完整的資訊安全科技及技術上的規範,但技術的進步太快了,導致標準的變化有些跟不上技術的腳步,但是以標準本身來說其適用性還是沒有問題的,有關ISO 27系列的標準整理如圖四